Categoria eletronica

Módulos Tessel

Interaja com o mundo físico, desde a detecção até a atuação e a conexão com outros dispositivos. Cada módulo possui uma biblioteca de código aberto no NPM, com instruções e tutoriais disponíveis online. É literalmente plug, npm install e play.

Lantanídeo

Os lantanídeos ou lantanoides (nomenclatura IUPAC)[1] são um grupo de elementos químicos que formam parte do período 6 da tabela periódica. Estes elementos são chamados terras raras porque se encontram na forma de óxidos , e também, junto com os actinídeos, constituem os elementos de transição interna.

O nome procede do elemento químico lantânio, que incluído neste grupo, constitui um total de 15 elementos. Desde o de número atômico 57 (o lantânio) até o de número atômico 71 (lutécio). Embora o lantânio não tenha nenhum elétron ocupando orbital f, os demais 14 elementos seguintes apresentam o orbital 4f parcial ou totalmente ocupado (veja configuração eletrônica).

Estes elementos são quimicamente bastante semelhantes entre si, pois os elétrons situados em orbitais “f” são pouco importantes nas ligações que formam, em comparação com os “p” e “d”. Também são bastante parecidos aos lantanídeos os elementos ítrio e escândio por apresentarem um raio atômico similar e, tal qual os lantanídeos, seus estados de oxidação mais importantes são +3. Este é o estado de oxidação mais importante dos lantanídeos, porém também apresentam os estados de oxidação +2 e +4.

A abundância destes elementos na crosta terrestre é relativamente alta, em minerais como, por exemplo, a monazita, onde são encontrado os diferentes lantanídeos e o ítrio.

Na tabela periódica usual, estes elementos estão situados abaixo dos demais, junto com os actinídeos, formando uma tabela mais compacta. Esta convenção é usada apenas por razões práticas e estéticas. Algumas tabelas situam estes elementos entre os blocos s e d, originando uma tabela mais longa (ver acima) também chamada de tabela periódica estendida.

O raio dos lantanídeos vai diminuindo conforme vai aumentando o número atômico, porém não são variações grandes .

Calculadoras de valor do transformador de corrente (CT) OpenEnergyMonitor

Essas calculadoras são projetadas para ajudá-lo a determinar os valores dos componentes necessários para o (s) transformador (es) de corrente usado (s) no projeto Open Energy Monitor . Vá dar uma olhada!

Por favor, note que estas calculadoras não levam em consideração a permeabilidade do núcleo e o valor do core AL. Use por sua conta e risco.

Atualização de novembro de 2017: Fórmulas fixas exibidas abaixo de cada calculadora para reduzir pela metade a voltagem do sistema como foi originalmente planejado.

Para monitores de energia baseados em arduinos de 5V (principalmente os mais antigos), digite 5 acima

Resistor de carga

Calcula o valor do resistor de sobrecarga a ser usado em uma corrente Max RMS do transformador de

corrente:Amps

Relação atual da volta do sensor:: 1

valor do resistor calculado:Ohms

Fórmula:

burden_resistor = (system_voltage / 2.0) / ((I_RMS * 1.414) / ct_turns)

Corrente máxima

Calcula a corrente máxima que você pode razoavelmente esperar medir usando um transformador de corrente

Valor do resistor de carga:Ohms

Relação atual da volta do sensor:: 1

corrente máxima calculada de RMS:Amps

Fórmula:

I_RMS = (((system_voltage / 2.0) / burden_resistor) * Turns) * 0.707

O sensor atual gira

Calcula uma estimativa do número de voltas que um transformador de corrente precisaria.

Valor do resistor de carga:Ohms

Max RMS atual:Amps

O sensor atual gira:

Fórmula:

turns = (I_RMS * 1.414) / ((system_voltage / 2.0) / burden_resistor)

Cálculo Online de Cores de Resistores

Calculadora de código Da Cor Do Resistor

Entre com as cores das faixas do resistor e obtenha seu valor em Ohm�s ( Ω )

Preto

Marron

Vermelho

Laranja

Amarelo

Verde

Azul

Violeta

Cinza

Branco

Preto

Marron

Vermelho

Laranja

Amarelo

Verde

Azul

Violeta

Cinza

Branco

Preto

Marron

Vermelho

Laranja

Amarelo

Verde

Azul

Violeta

Cinza

Branco

Dourado

Prateado

Dourado

Prateado

Nenhum

| Valor Da Resist�ncia: | |

|---|---|

|

|

Valores padrão de resistores (comercial):

Tabela de resistores comerciais usado na eletrônica:

1 marrom preto dourado

1,2 marrom vermelho dourado

1,5 marrom verde dourado

1,8 marrom cinza dourado

2,2 vermelho vermelho Dourado

2,7 Vermelho Violeta dourado

3,3 laranja laranja dourado

3,9 laranja branco dourado

4,7 amarelo violeta dourado

5,6 verde azul dourado

6,8 azul cinza dourado

8,2 cinza vermelho dourado

9,1 branco marrom dourado

10 marrom preto preto

12 marrom vermelho preto

15 marrom verde preto

18 marrom cinza preto

22 vermelho vermelho preto

27 vermelho violeta preto

33 laranja laranja preto

39 laranja branco preto

47 amarelo violeta preto

56 verde azul preto

68 azul cinza preto

82 cinza vermelho preto

91 branco marrom preto

100 marrom preto marrom

120 Marrom Vermelho Marrom

150 Marrom Verde Marrom

180 Marrom Cinza Marrom

220 Vermelho Vermelho Marrom

270 Vermelho Violeta Marrom

330 Laranja Laranja Marrom

390 Laranja Branco marrom

470 Amarelo Violeta Marrom

560 Verde Azul Marrom

680 Azul Cinza Marrom

820 Cinza Vermelho Marrom

910 Branco Marrom Marrom

1000 ou 1K Marrom Preto Vermelho

1200 ou 1K2 Marrom Vermelho Vermelho

1500 ou 1K5 Marrom Verde Vermelho

1800 ou 1K8 Marrom Cinza Vermelho

2200 ou 2K2 Vermelho Vermelho Vermelho

2700 ou 2K7 Vermelho Violeta Vermelho

3300 ou 3K3 Laranja Laranja Vermelho

3900 ou 3K9 Laranja Branco Vermelho

4700 ou 4K7 Amarelo Violeta Vermelho

5600 ou 5K6 Verde Azul Vermelho

6800 ou 6K8 Azul Cinza Vermelho

8200 ou 8K2 Cinza Vermelho Vermelho

9100 ou 9K1 Branco Marrom Vermelho

10000 ou 10K Marrom Preto laranja

12000 ou 12K Marrom Vermelho Laranja

15000 ou 15K Marrom Verde Laranja

18000 ou 18K Marrom Cinza Laranja

22000 ou 22K Vermelho Vermelho Laranja

27000 ou 27K Vermelho Violeta Laranja

33000 ou 33K Laranja Laranja Laranja

39000 ou 39K Laranja branco Laranja

47000 ou 47K Amarelo Violeta Laranja

56000 ou 56K Verde Azul Laranja

68000 ou 68K Azul Cinza Laranja

82000 ou 82K Cinza Vermelho Laranja

91000 ou 91K Branco Marrom Laranja

100000 ou 100K Marrom Preto Amarelo

120000 ou 120K Marrom Vermelho Amarelo

150000 ou 150K Marrom Verde Amarelo

180000 ou 180K Marrom Cinza Amarelo

220000 ou 220K Vermelho Vermelho Amarelo

270000 ou 270K Vermelho Violeta Amarelo

330000 ou 330K Laranja Laranja Amarelo

390000 ou 390K Laranja Branco Amarelo

470000 ou 470K Amarelo Violeta Amarelo

560000 ou 560K Verde Azul Amarelo

680000 ou 680k Azul Cinza Amarelo

820000 ou 820K Cinza Vermelho Amarelo

910000 ou 910K Branco Marrom Amarelo

1000000 ou 1M Marrom Preto Verde

1200000 ou 1M2 Marrom Vermelho Verde

1500000 ou 1M5 Marrom Verde Verde

1800000 ou 1M8 Marrom Cinza Verde

2200000 ou 2M2 Vermelho Vermelho Verde

2700000 ou 2M7 Vermelho Violeta Verde

3300000 ou 3M3 Laranja Laranja Verde

3900000 ou 3M9 Laranja Branco Verde

4700000 ou 4M7 Amarelo Violeta Verde

5600000 ou 5M6 Verde Azul Verde

6800000 ou 6M8 Azul Cinza Verde

8200000 ou 8M2 Cinza Vermelho Verde

9100000 ou 9M1 Branco Marrom Verde

10000000 ou 10M Marrom Preto Azul

12000000 ou 12M Marrom Vermelho Azul

15000000 ou 15M Marrom Verde Azul

18000000 ou 18M Marrom Cinza Azul

22000000 ou 22M Vermelho Vermelho Azul

Resistores em série

Um circuito de associação em série de resistores, é um circuito em que os resistores (resistências) estão dispostos em uma cadeia, de modo que a corrente tem apenas um caminho a seguir. A corrente é a mesma através de cada resistência. A resistência total do circuito é encontrado simplesmente somando os valores de resistência dos resistores:

Resistores em série: R = R 1 + R 2 + R 3 + …

Um circuito em s�rie � mostrado acima. A corrente passa atrav�s de cada resistor, por sua vez. Se os valores das tr�s resistências s�o os seguintes:

Com uma bateria de 10 V, por V = IR a corrente total no circuito � a seguinte:

I = V / I = 10/20 = 0,5 A. A corrente atrav�s de cada resist�ncia seria 0,5 A.

Resistores em paralelo

Em uma associa��o em paralelo de resistores � um circuito em que as resistências s�o dispostos lado a lado. Nesse caso a tens�o em todos os resistores � igual, mas a soma das correntes que atravessam os resistores � igual � resist�ncia do resistor. Ent�o a resistência equivalente de uma associação em paralelo � sempre menor que o resistor de menor resistência da associa��o.

A resistência total de um conjunto de resistores em paralelo � encontrado somando-se os rec�procos dos valores das resistências e, em seguida, tomar o recíproco do total:

resistência equivalente de resistores em paralelo: 1 / R = 1 / R 1 + 1 / R 2 + 1 / R 3 + …

Um circuito paralelo � mostrado acima. Neste caso, a corrente fornecida pela bateria divide-se, e a quantidade que passa por cada resistor depende da resist�ncia. Se os valores das três resistências s�o os seguintes:

Com uma bateria de 10 V, por V = IR a corrente total no circuito � a seguinte: I = V / I = 10/2 = 5 A.

As correntes individuais tamb�m pode ser encontrado usando I = V / R. A tens�o em cada resist�ncia � de 10 V, de modo que:

I 1 = 10/8 = 1,25 A

I 2 = 10/8 = 1,25 A

I 3 = 10/4 = 2,5 A

Sensor Transdutor de Pressão

TESTADO EM ARDUINO UNO R3

//Eu sou capaz de obter leituras precisas (+- 1-2 PSI) deste sensor com o seguinte código Arduino.

//Placa: Arduino UNO R3 IDE: Arduino IDE Version 1.8.5 ; S O: Windows 10

//Conectando o sensor PSI no Arduino: Vermelho: +5V Preto: GND (Ground) Amarelo: Conecta-se ao pino analogico 0 (A0)

void setup()

{

Serial.begin(9600);

}

void loop()

{

float sensorVoltage = analogRead(0);

//Lê os dados que chegam do sensor PSI em

//Arduino pin# A0.

int psi = ((sensorVoltage – 102 ) * 175 / ( 921 – 102 ));

//Matematica para converter dados analogicos em PSI.

Serial.print(“PSI “); //Imprime “PSI” no monitor serial.

Serial.println(psi); //Imprime “PSI” no monitor serial.

the serial monitor. delay (5000);//Pausas de 5 segundos entre as leituras.

}

Linguagem ladder

A linguagem Ladder foi originalmente desenvolvida para construir e melhor documentar circuitos a relés, utilizados em processos de produção [1]. Todos os dispositivos dos circuitos elétricos como botões, válvulas e solenoides podem ser representados em símbolos nos Diagramas Ladder, incluindo suas conexões.

Atualmente, a linguagem ladder, diagrama ladder ou diagrama de escada é um auxílio gráfico para programação de Controladores Lógicos Programáveis (CLPs), no qual as funções lógicas são representadas através de contatos e bobinas, de modo análogo a um esquema elétrico com os contatos dos transdutores e atuadores. A linguagem ladder está entre as cinco linguagens de programação de CLPs definidas pela IEC 61131-3 : FBD (Function Block Diagram, Diagrama de Blocos), LD (Ladder diagram, Diagrama Ladder), ST (Structured text, Texto Estruturado), IL (Instruction list, Lista de Instruções) e SFC (Sequential function chart, Diagrama de Funções Sequenciais) [2] [3].

O nome (ladder, escada em inglês) provém do fato que a disposição dos contatos e bobinas é realizada, de maneira geral, na vertical, que lembra o formato de uma escada. A cada lógica de controle se dá o nome de rung (degrau), composta por linhas e colunas [4].

A verificação do código pode variar entre as marcas de CLPs, mas é comum que a atualização seja feita da esquerda para a direita e de cima para baixo.

Visão Geral

A linguagem Ladder é uma linguagem de baixo nível utilizada para programar CLPs, capaz de realizar o controle de sistemas críticos e/ou industriais, substituindo os antigos circuitos controladores a relés que eram caros e de difícil manutenção, além de menos seguros. A principal vantagem de representar as lógicas de controle por meio de diagramas Ladder é que permite à engenheiros e técnicos de campo desenvolver “códigos” sem conhecimento prévio de outras lógicas de programação como o FORTRAN ou o C, devido à familiaridade com a lógica a relés. [5]

Um dos principais problemas apresentados pela linguagem é a incompatibilidade entre CLPs, mesmo entre modelos diferentes da mesma família. Embora a IEC 61131-3 tenha diminuído as diferenças mais marcantes entre os diferente CLPs, transferir um código de um controlador para o outro ainda pode ser um trabalho custoso.

Devido ao fato de todos os processos do diagrama serem realizados pelo processador (CPU) do CLP de forma sequencial, é preciso de um uma estrutura de loop que executa um certa quantidade de vezes por segundo, fazendo com que os resultados na saída sejam quase imediatos. Para isso, o CLP utiliza um Ciclo de Varredura que consiste nos seguintes passos:

- Leitura das entradas e atualização da memória, que podem ser tantos as entradas externas como sensores e chaves, como entradas internas como valores de bobinas e temporizadores.

- Execução do programa, onde todos os passos da programação são realizados, da esquerda para a direita e de cima para baixo. Nenhum valor obtido nesse processo é utilizado nos cálculos, portanto se alguma bobina obter um novo valor e houver alguma chave associada a ela, esse valor não é alterado até a próxima execução do ciclo de varredura.

- Escrita da memória e atualização das saídas, onde os novos valores obtidos no passo de Execução do programa são atualizados na memória e as saídas externas são alteradas.

Os componentes da linguagem

Existem 3 tipos de elementos na linguagem Ladder:

- as entradas (ou contatos), que podem ler o valor de uma variável booleana;

- as saídas (ou bobinas) que podem escrever o valor de uma variável booleana;

- os blocos funcionais que permitem realizar funções avançadas.

Os elementos estão associados à variáveis internas que podem tanto ser virtuais como entradas e saídas físicas de um CLP.

As entradas (ou contatos)

Existem dois tipos de contatos:

- O contato normalmente aberto (NA) (em inglês, NO normally open):

X --| |-- a instrução de LÓGICA DIRETA tem na programação o mesmo nível lógico vinculado ao endereçamento.

Tal contato está fechado quando a variável booleana associada (no nosso caso X) é verdadeira, caso contrário, ele está aberto.

- O contato normalmente fechado (NF) (em inglês, NC normally closed):

X --|/|-- a instrução de LÓGICA INVERSA tem na programação o nível lógico inverso vinculado ao endereçamento.

Tal contato está aberto quando a variável booleana associada é verdadeira, caso contrário, ele está fechado.

As saídas (ou bobinas)

As saídas sempre são bobinas, relés contatores ou “de estado sólido” (óptico, PWM, DC, etc…). Tal saída está ativa quando a variável booleana associada é verdadeira, caso contrário, ela está inativa.

Assim como as entradas, há dois tipos de saídas (bobinas) principais:

- A bobina normalmente aberta, energizada quando a variável booleana associada é verdadeira.

X --( )-- a instrução de SAÍDA LÓGICA tem na programação o resultado em nível lógico que à antecedi.

Tal contato está fechado quando a variável booleana associada (no nosso caso X) é verdadeira, caso contrário, ele está aberto.

- A bobina normalmente fechada, energizada quando a variável booleana associada é falsa.

X --(/)-- a instrução de SAÍDA LÓGICA INVERTIDA tem na programação o resultado em nível lógico inverso que à antecedi.

Alguns tipos de bobinas especiais são chamadas Blocos Funcionais, por possuírem implementações mais complexas, como as bobinas de SET e RESET, que funcionam de forma semelhante a Latchs;

Os blocos funcionais

Os blocos funcionais permitem realizar operações mais complexas que a leitura ou escrita de variáveis. São exemplos de blocos funcionais os contadores, temporizadores, bobinas de set ou reset, etc. Utilizando Diagramas de Blocos, pode-se inclusive criar blocos personalizados (funções encapsuladas) definidas pelo usuário para facilitar a organização. Algumas IDEs fornecem outras opções de blocos funcionais como comparadores (maior que, menor que e igual a), operadores matemáticos (adição, subtração, multiplicação e divisão) e portas lógicas. Ainda há a opção de obter bibliotecas com blocos já prontos para uso. [6]

Temporizadores

Temporizadores são dispositivos utilizados para medir o tempo e atuar ao final do ciclo. Comumente os temporizadores são representados por dois símbolos, um indica um retardo na ativação e outro um retardo na desativação.

Na linguagem Ladder os temporizadores levam alguns argumentos para seu funcionamento, são eles:

- Entrada para ativação;

- Tempo a ser atingido (delay do sinal).

Para os temporizadores com delay na subida (TON), no momento que houver uma entrada verdadeira, o tempo programado começará a correr. Após o tempo determinado ser atingido, a saída do temporizador será verdadeira e permanecerá nesse estado enquanto a entrada for verdadeira. Quando o valor da entrada for falso o temporizador volta para o estado falso, sendo que caso outra entrada verdadeira seja aplica o processo ocorrerá novamente. Caso o sinal se torne falso antes de o temporizador atingir o valor máximo, sua contagem é resetada e a saída permanece falsa.

Para os temporizadores com delay na descida (TOF), no momento que aplicar-se uma entrada verdadeira, a saída do temporizador também será verdadeira. Quando o valor da entrada for de verdadeiro para falso, o temporizador contará o tempo programado e então sua saída se tornará falso quando o tempo pré-definido for atingido.

Os temporizadores tem uma grande importância na automatização de processos, devido ao fato de dar ao utilizador o controle do tempo de processos. Os temporizadores podem ser tanto digitais, sendo executados pelo processador, ou físicos, possuindo ligação com o CLP.

Contadores

Os contadores são usados para incrementar ou decrementar um valor até alcançar o número pré-determinado de um processo. As mudanças de estado de um sinal externo são acumuladas, não importando o tempo, apenas a transição. São normalmente conectados a sensores digitais e deste modo é possível controlar o número de pulsos no contador, e quando o valor desejado é alcançado a bobina ligada à saída é acionada. Contadores são retentivos e no caso de queda de energia o valor acumulado não será perdido.

Existem três tipos de contadores, os de contagem crescente (CTU), decrescente (CTD) e o crescente e decrescente (CTUD). Para usar um contador inicialmente é necessário definir uma tag do tipo COUNTER.

Os contadores crescentes (CTU, do inglês Count Up ou CTN,C,CTR) são representados pelo seguinte esquemático:

CTU

╭┈┈┈┈┈┈┈┈┈┈┈╮

┈┃CU Q ┃┈┈

┈┃RESET ┃

┈┃PV CV┃┈┈

╰┈┈┈┈┈┈┈┈┈┈┈╯

Para o seu funcionamento, o sinal da entrada (associada com a variável CU, do tipo BOOL) deve variar de 0 a 1 fazendo com que o contador adicione um ao seu acumulador (CV, do tipo INT) até alcançar o seu valor limite (PV, do tipo INT) para tornar o valor da sua saída (Q, do tipo BOOL) verdadeira. Caso ocorrer o acionamento da variável do tipo BOOL- RESET, o valor do CV será resetado.

Exemplo de aplicação: contar o número de cerâmicas produzidas em uma olaria, ao atingir o valor limite a linha de produção é interrompida para a retirada do lote. Após é reiniciada a contagem.

Os contadores decrescentes (CTD, do inglês Count Down) são representados pelo seguinte esquemático:

CTD

╭┈┈┈┈┈┈┈┈┈┈┈╮

┈┃CD Q ┃┈┈

┈┃LOAD ┃

┈┃PV CV┃┈┈

╰┈┈┈┈┈┈┈┈┈┈┈╯

O funcionamento do CTD é o contrário do CTU, o sinal da entrada (associada com a variável CD, do tipo BOOL) deve variar de 1 a 0 fazendo com que o contador decremente um ao seu acumulador (CV, do tipo INT) até alcançar o seu valor mínimo (PV, do tipo INT) para tornar o valor da sua saída (Q) verdadeira. Caso ocorrer o acionamento da variável –do tipo BOOL- LOAD, o valor do CV será resetado.

Exemplo de aplicação: um dispositivo de uma fábrica de doces capaz de trocar as embalagens de pacotes de balas é acionado quando o pacote que está sendo enchido, o qual comporta trinta unidades, estiver cheio.

Os contadores crescentes e decrescentes (CTUD, do inglês Count Up Down) são representados pelo esquemático:

CTUD

╭┈┈┈┈┈┈┈┈┈┈┈╮

┈┃CU QU ┃┈┈

┈┃CD QD ┃┈┈

┈┃RESET ┃

┈┃LOAD ┃

┈┃PV CV┃┈┈

╰┈┈┈┈┈┈┈┈┈┈┈╯

O funcionamento do CTUD é a junção de ambos os contadores (CTU E CTD), no qual as variáveis do tipo BOOL QU e QD representam as saídas do contador crescente e do decrescente.

Exemplo de aplicação: cortar pedaços de madeira com determinados comprimentos.

Contadores em cascata: dependendo a aplicação se faz necessário contar eventos que excedem o máximo permitido pelo contador, sendo assim, é possível interconectar dois ou mais contadores usando em forma de cascata. A técnica consiste em acionar uma instrução de um contador a partir da saída de outro com instrução semelhante.

Exemplo de aplicação: monitoramento de hora usando três contadores, para representar horas, minutos e segundos. [7]

Bobinas SET/RESET

Representadas pela bobina padrão com uma letra S (Set) ou R (Reset), esse tipo de bobina armazena um estado (verdadeiro, se a bobina for SET e falso se a bobina for RESET) em uma variável booleana toda vez que uma borda de subida é identificada. O estado então será mantido mesmo com a desenergização da bobina, até que uma outra chamada futura altere seu valor. Esse tipo de bobina facilita a implementação de sistemas com memória.

Exemplos de Programação Ladder

A linguagem Ladder pode ser entendida como uma série de conexões de contatos e bobinas. O lado esquerdo do diagrama é energizado. Se um caminho puder ser traçado da esquerda para a direita e que conecte alguma bobina, então o valor dessa bobina será verdadeiro. Os contatos representam algum valor de entrada, enquanto o valor da “bobina” poderá ser revertido em uma saída física no CLP ou um bit que será usado em alguma outra parte do programa, utilizando-se o nome da bobina como contato.

------| |--------------------( )

Chave Bobina

|

No diagrama acima, ao acionar a Chave, uma conexão é estabelecida entre o lado energizado e a Bobina, que portanto apresentará estado lógico verdadeiro. A maioria dos aparelhos apresentam algum tipo de lógica como esse para ligar e desligar. Note que é necessário que o botão/chave se mantenha pressionado para a bobina manter o estado lógico verdadeiro.

Portas Lógicas

Os contatos e relés simples podem ser utilizados para construir portas lógicas, que servem para facilitar a resolução problemas devido ao fato de ser possível o uso de ferramentas para Álgebra Booleana como o Mapa de Karnaugh e Máquinas de Estados.

Porta Lógica AND

A porta lógica AND pode ser representada por dois contatos em série, já que os dois precisam estar ativos para a bobina ser ativada.

------| |--------------| |----------------( )

Chave 1 Chave 2 Bobina

|

Porta lógica OR

A porta lógica OR pode ser representada por dois contatos em paralelo, já apenas um estando ativo permite a energização de toda a linha.

--+-------| |-------+--------------------( )

| Chave 1 | Bobina

| |

+-------| |-------+

Chave 2

|

Porta Inversora NOT

A porta inversora NOT pode ser representada por um contato ou uma bobina invertida (não ambos).

------|/|--------------------( )

Chave Bobina

|

Porta XOR

Com o auxílio de outras portas lógicas, pode-se criar modelos mais complexos, como a porta XOR (OU exclusivo).

------|/|--------------| |--------+-------( )

Chave 1 Chave 2 | Bobina

|

|

------| |--------------|/|--------+

Chave 1 Chave 2

|

Contato de Selo (Trinco)

O contato de selo (ou trinco), também conhecido como Latch, está geralmente associado à botões de INICIAR e PARAR e possui a característica de se manter ativo mesmo quando a chave de início não está mais pressionada, sendo parado somente quando o botão PARAR (ou alguma outra interrupção) for pressionado.

Ao ativar a chave INICIAR, a Bobina é energizada, que por sua vez fecha a chave Bobina, que representa o estado da Bobina. Desse ponto em diante, o circuito só pode ser parado fechando a chave PARAR, que abre o circuito desenergizando a Bobina e voltando o estado lógico da chave Bobina para falso.

------| |---------+----|/|-------------( )

INICIAR | PARAR Bobina

|

|

------| |---------+

Bobina

|

Por medidas de segurança, é comum adicionar um contato de Parada de Emergência (P/E) que poderá ser ativada em alguma outra parte do programa.

------| |---------+----|/|------|/|-----( )

INICIAR | PARAR P/E Bobina

|

|

------| |---------+

Bobina

|

Referências

- ↑ All About Circuits. «”Ladder” Diagrams». Consultado em 17 de nov. de 2015

- ↑ Rockwell Automation. «What is IEC 1131?». Consultado em 17 de nov. de 2015. Arquivado do original em 20 de novembro de 2015

- ↑ Frank D. Petruzella (2014). Controladores Lógicos Programáveis. [S.l.]: AMGH. ISBN: 978850552829

- ↑ Marcelo Georgini (2007). Descrição e Implementação de Sistemas Sequenciais com CLP. [S.l.]: Érica. ISBN: 9788571947245

- ↑ W. Bolton (2006). Programmable Logic Controllers. [S.l.: s.n.] ISBN: 9780750681124

- ↑ «Ladder Elements». http://www.unitronics.com. Consultado em 18 de novembro de 2015. Arquivado do original em 4 de março de 2016

- ↑ INDUSTRIAL SYSTEMS. XGK/XGB Instructions and Programming. Disponível em: <http://htmmuh.com/Uploads/Dosyalar/506d4f4d-e026-4eba-aec6-b034d9280125.pdf#page=74>. Acesso em: 19 nov. 2016. PAREDE, Ismael Moura; GOMES, Luiz Eduardo Lemes. Contadores. Eletrônica: automação industrial. São Paulo: Fundação Padre Anchieta: 2011, p. 94-100. PETRUZELLA, Frank D. Programação de contadores. Controladores lógicos programáveis. 4. ed. Porto Alegre: AMGH: 2014, p. 347-351. SILVEIRA, Cristiano Bertulucci. A Função dos Contadores na Lógica LADDER. Disponível em: <https://www.citisystems.com.br/contadores-logica-ladder-clp/>. Acesso em: 19 nov. 2016.

Ligações externas

- Beginners Ladder Logic Primer

- Basic Ladder Logic

- “Chapter 6: ladder logic” by Tony R. Kuphaldt (Design Science License); also see “Chapter 10: Multivibrators” (mirror site)

- multivibrators

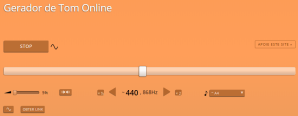

GERADOR DE TONS

Para que posso usar este gerador de tons?

Instrumentos de sintonia, experimentos científicos ( qual é a freqüência de ressonância deste copo de vinho? ), Teste de equipamento de áudio ( quão baixo o meu subwoofer vai? ), Testando sua audição ( qual a freqüência mais alta que você pode ouvir? Há freqüências que você pode ouvir em apenas uma ouvido? ).

Correspondência de frequência do zumbido. Se você tem zumbido de tom puro , esse gerador de frequência on-line pode ajudá-lo a determinar sua frequência. Conhecer a frequência do zumbido pode permitir que você direcione melhor os sons de mascaramento e o treinamento de discriminação de frequência . Quando você encontrar uma frequência que pareça corresponder ao seu zumbido, certifique-se de verificar as frequências uma oitava acima (frequência × 2) e uma oitava abaixo (frequência × ½), pois é fácil confundir tons separados por uma oitava.

Doença de Alzheimer. Há alguma evidência científica inicial de que ouvir um tom de 40 Hz pode reverter algumas das mudanças moleculares nos cérebros dos pacientes de Alzheimer. Essa é uma dessas coisas que parece boa demais para ser verdade, mas os primeiros resultados são muito promissores. Aqui está um resumo da pesquisa até agora e um relatório de um usuário que tentou terapia de 40 Hz em sua esposa. ( Observe que este gerador de tom não é um dispositivo médico – não garanto nada! )

COMO SE COMPORTA O GRAFENO

Ao nano revestir o cobre, os impulsos elétricos não passam mais pela superfície do material e sim pelos tubos magnéticos que são criados dentro das nano camadas, pois oferecem menor ou nenhuma resistência. Em contraponto o exterior dessas camadas é um isolante perfeito, pois ao medir a condutividade com o auxílio do multímetro na superfície do cobre, nada é detectado.

Plataforma UiPath

A plataforma RPA possui três produtos principais:

- UiPath Studio – uma ferramenta avançada que permite projetar processos de automação de maneira visual, através de diagramas.

- UiPath Robot – executa os processos construídos no Studio, como um humano faria. Os robôs podem trabalhar sem supervisão (executar sem supervisão humana em qualquer ambiente, seja ele virtual ou não) ou como assistentes (um ser humano aciona o processo).

- UiPath Orchestrator – um aplicativo da web que permite implantar, agendar, monitorar e gerenciar robôs e processos, enquanto o tratamento de exceções de negócios está disponível por meio de filas de trabalho centralizadas.

Neste tutorial, você aprenderá muitas informações básicas sobre os três aplicativos apresentados acima e as palavras-chave usadas com eles.

Tipos de fluxo de trabalho e atividades

Vários tipos de fluxos de trabalho estão disponíveis no Studio (sequências, fluxogramas e processos de negócios transacionais) que ajudam a criar seu fluxo de trabalho de automação de acordo com suas necessidades.

Para criar esses fluxos de trabalho, você precisa de atividades (ações que você usa para automatizar aplicativos, como clicar e digitar). Cerca de 300 dessas atividades existem e permitem que você interaja com navegadores da Web, aplicativos de área de trabalho, PDFs, imagens, bancos de dados, terminais, planilhas do Excel, contas de e-mail e muitos outros, além de criar facilmente solicitações HTTP e SOAP.

Funcionalidade do Gravador

A maneira mais fácil de criar fluxos de trabalho é usando o recurso de registro. Quatro tipos de gravações estão disponíveis: Basic , Desktop , Web e Citrix . Os dois primeiros podem ajudá-lo a automatizar os aplicativos de desktop, enquanto os outros permitem que você lide adequadamente com aplicativos da Web e ambientes virtuais.

Variáveis e Funções .Net

Uma variável permite que você armazene um valor, mas apenas de um determinado tipo. Além destes, as funções Net também pode ser usado para melhorar a sua automação, como .trim que remove os espaços do início e final de uma string, ou .ToStringque transforma um certo tipo de variável em uma string.

Robôs e orquestrador

Os robôs, os executores do UiPath, podem interagir com uma grande quantidade de aplicativos ao mesmo tempo. Um exemplo é fornecido no vídeo.

O orquestrador, a peça final do quebra-cabeça, é usado para gerenciar vários robôs implantados. Esse tipo de ambiente geralmente é encontrado em grandes empresas, que precisam automatizar muitos processos de negócios. A primeira coisa que você precisa fazer neste aplicativo da Web é registrar seu (s) robô (s). Depois disso, você precisa agrupá-los em um ambiente.

Os fluxos de trabalho publicados nessa plataforma precisam estar vinculados a um ambiente e, a partir daí, você começa a executar: seja agora ou com base em um agendamento definido de maneira personalizada.

Você pode executar um processo em um ou vários robôs, um número específico deles ou em todos os robôs agrupados em um ambiente.

Ativos e Filas

Como os robôs podem precisar compartilhar informações, um tipo especial de variáveis é introduzido no orquestrador, ativos. Eles permitem que você armazene informações (incluindo credenciais) no banco de dados do aplicativo da Web, para que seja fácil alterar um valor que é usado em vários processos, e vários robôs podem ter acesso a ele.

O UiPath também faz uso de filas de trabalho para distribuir a carga de um processo transacional entre vários robôs. Eles podem ser programados para começar antes ou depois de uma determinada data, e informações detalhadas contidas em cada item da fila podem ser visualizadas.

Logs, Auditoria, Alertas e Outros

Na guia Registros, você pode ver facilmente como os Robôs foram executados, quais tarefas foram concluídas ou se falharam. Além disso, todas as etapas realizadas pelo usuário podem ser auditadas e os alertas são enviados por e-mail para todos aqueles que possuem as permissões necessárias.

Finalmente, o gerenciamento de funções está disponível, juntamente com outros recursos interessantes, como a importação de usuários de um grupo do Active Directory, a divisão de processos de automação entre equipes por meio de vários inquilinos e a exibição de informações em gráficos precisos.

Fonte: https://www.uipath.com/developers/video-tutorials/introduction-to-uipath

CENTRAL TELEFÔNICA CONECTA+

Os softwares programador e bilhetador são compatíveis com as versões de Windows 7, 8 e 10. Para a utilização desses softwares nas

centrais Conecta Mais e Modulare Mais é necessário que a versão de firmware da central seja igual ou superior a versão 2.0.0. Você pode

consultar a versão do firmware digitando o comando *1000 em qualquer ramal da central, de preferência com identificador de

chamadas. Para maiores informações consulte a seção 7.1 do manual do usuário disponível no site. Se a versão do sistema operacional e firmware da sua central atendem estes requisitos, realize o download do software programador e bilhetador clicando no link abaixo:

http://www.intelbras.com.br/empresarial/telefonia/pabx/analogica/conecta-mais